Você sabia que a vulnerabilidade CVE-2024-7344 pode afetar o UEFI Secure Boot? Sim, isso mesmo! Você pode estar em risco, mesmo usando essa proteção. Neste artigo, vamos explicar como essa falha permite que atacantes contornem a segurança e executem código malicioso no seu sistema. Vamos discutir como isso aconteceu, quais produtos estão envolvidos e a importância de manter seus sistemas atualizados para se proteger contra essas ameaças. Fique ligado!

- A vulnerabilidade CVE-2024-7344 permite contornar o UEFI Secure Boot.

- A falha foi encontrada em um aplicativo UEFI assinado pela Microsoft.

- Essa falha pode ajudar na instalação de bootkits maliciosos.

- Atualizações e correções são essenciais para a segurança.

- Há preocupações sobre a transparência na assinatura de aplicativos UEFI.

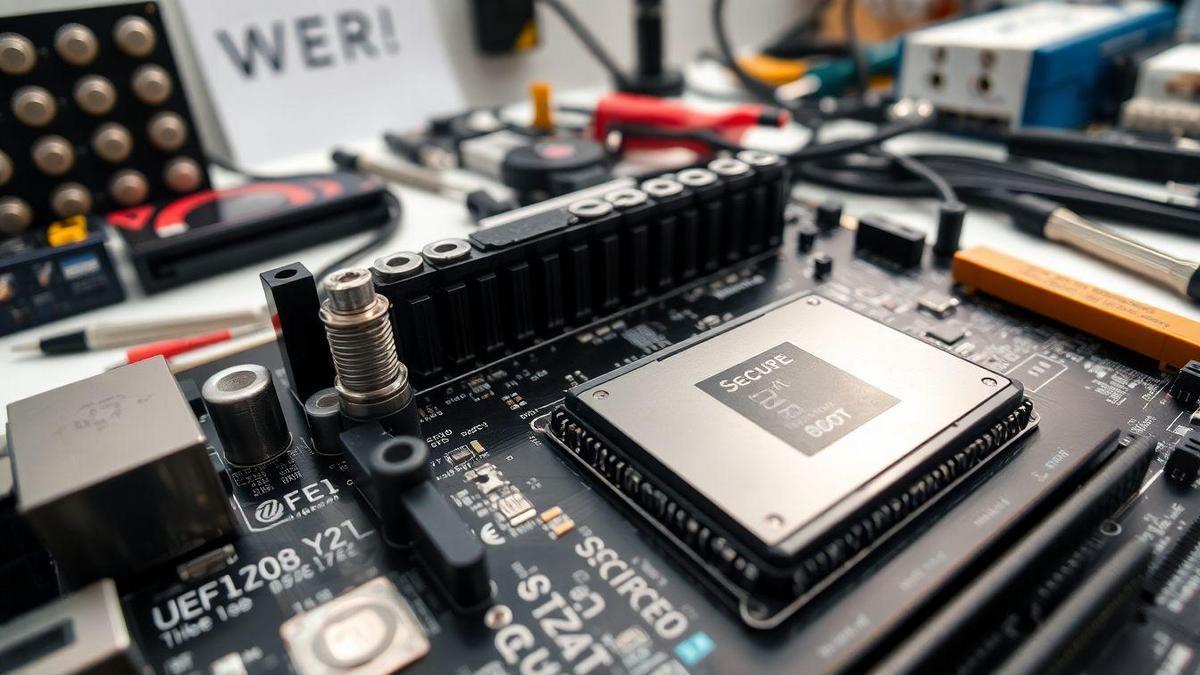

Vulnerabilidade CVE-2024-7344 permite burlar o UEFI Secure Boot

A vulnerabilidade CVE-2024-7344 é um alerta para todos que utilizam sistemas baseados em UEFI. Ela permite que atacantes contornem o Secure Boot e implantem bootkits maliciosos, mesmo em sistemas com essa proteção ativada. Vamos entender melhor como isso funciona?

UEFI Secure Boot no mundo real

O UEFI Secure Boot é uma tecnologia que protege o processo de inicialização de um computador. Quando você liga seu dispositivo, o gerenciador de inicialização UEFI verifica se o software que está tentando ser carregado é confiável, utilizando dois bancos de dados: um com certificados confiáveis (db) e outro com certificados revogados (dbx). Se o software não estiver no banco de dados confiável, ele não será carregado.

Como funciona essa verificação?

Quando o gerenciador de inicialização UEFI tenta carregar um aplicativo, ele verifica se o binário do aplicativo está na db e se o hash do arquivo não está na dbx. Se tudo estiver em ordem, o aplicativo é carregado. Caso contrário, o processo é interrompido. Essa verificação é crucial para garantir que apenas software seguro seja executado.

Certificados UEFI da Microsoft

A Microsoft desempenha um papel vital na segurança dos dispositivos UEFI. A maioria dos dispositivos vem com certificados UEFI específicos da Microsoft registrados, o que significa que, para que um aplicativo seja confiável, ele precisa ser assinado por um desses certificados.

Principais Certificados

Aqui estão dois certificados geralmente presentes em dispositivos UEFI:

- Microsoft Windows Production PCA 2011: Usado para assinar aplicações de inicialização UEFI.

- Microsoft UEFI CA 2023: Certificado mais recente em resposta a vulnerabilidades anteriores.

Esses certificados garantem que apenas software autorizado pela Microsoft seja executado durante a inicialização.

CVE-2024-7344: O que aconteceu?

A vulnerabilidade CVE-2024-7344 foi descoberta pela equipe de pesquisa da ESET e afeta a maioria dos sistemas UEFI. Ela permite que um aplicativo UEFI assinado pela Microsoft, mas vulnerável, seja explorado para carregar código não confiável. Isso significa que atacantes podem usar bootkits como Bootkitty ou BlackLotus para comprometer sistemas, mesmo com o Secure Boot ativado.

Aplicativos Atingidos

O aplicativo vulnerável faz parte de várias suítes de software de recuperação desenvolvidas por diversas empresas. Aqui estão alguns dos fornecedores afetados:

- Howyar Technologies Inc.

- Greenware Technologies

- Radix Technologies Ltd.

- SANFONG Inc.

- Wasay Software Technology Inc.

- Computer Education System Inc.

- Signal Computer GmbH

Proteção e detecção

A boa notícia é que a Microsoft já corrigiu essa vulnerabilidade. Em janeiro de 2025, os binários vulneráveis foram revogados. No entanto, é fundamental que você verifique se seu sistema está protegido.

Como verificar se você está afetado?

Você pode usar os seguintes comandos do PowerShell para verificar se seu sistema está vulnerável:

powershell

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Microsoft Corporation UEFI CA 2011'Verificar se o driver vulnerável está revogado no seu sistema (64 bits)

Verificar se o driver vulnerável está revogado no seu sistema (32 bits)

Dicas de Segurança

Além de aplicar as atualizações mais recentes, existem outras formas de proteger seu sistema contra bootloaders UEFI vulneráveis:

- Mantenha seu sistema operacional atualizado: As atualizações frequentemente incluem correções de segurança.

- Use software antivírus confiável: Isso pode ajudar a detectar e bloquear ameaças antes que elas causem danos.

- Desconfie de aplicativos desconhecidos: Se um software não é familiar, é melhor evitar sua instalação.

Indicadores de Comprometimento (IoCs)

A ESET não fornece indicadores de comprometimento para essa vulnerabilidade, já que os carregadores vulneráveis fazem parte de pacotes de software legítimos, evitando identificações erradas em massa.

Se você deseja aprender mais sobre Segurança e Investigação, recomendamos conferir o cursos disponiveis da Foco em SEC.

Conclusão

Em suma, a vulnerabilidade CVE-2024-7344 é um alerta para todos que utilizam o UEFI Secure Boot. Mesmo com essa tecnologia de segurança ativada, você pode estar exposto a riscos se não mantiver seus sistemas atualizados. A segurança do seu dispositivo depende de você! Ao seguir as dicas mencionadas e ficar atento às atualizações, você pode proteger seu sistema contra possíveis ameaças. Não deixe a segurança de lado e continue se informando sobre o assunto. Para mais artigos que ajudam você a se manter seguro e bem informado, visite Foco em Segurança.